Exchange Online Advanced Threat Protection

Друзья, всем привет!

В прошлом календарном году в Exchange Online, который входит в Office 365 появился новый сервис - Exchange Online Advanced Threat Protection. Он состоит из двух защитных и современных функций электронной почты.

- Safe attachments - Защита от вирусов нулевого дня, которые могут быть доставлены на компьютеры пользователей во вложениях писем.

- Safe Links - Проверка ссылок во входящих письмах, в момент перехода пользователя по ним.

Процедура по их настройке крайне проста и представлена в статьях: "Настройка политики безопасных ссылок в ATP" и "Настройка политики безопасных вложений в ATP", поэтому я не буду заострять свое и ваше внимание на начальных шагах настройки.

Из данной статьи вы узнаете:

- Как проверить, что письма идут через модуль Safe Attachments и защита от вирусов нулевого дня действительно обеспечивается;

- Как убедиться, что осуществляется защита от вредоносных ссылок Safe Links;

- Как настроить исключения для пропуска проверки Safe Attachments и Safe Links;

- Особенности работы динамической отложенной доставки в Safe Attachments;

- Как провести демонстрацию своим заказчикам Safe Attachments и Safe Links живьем.

Поговорим о способах проверки модуля Safe Attachment. Доступно три способа.

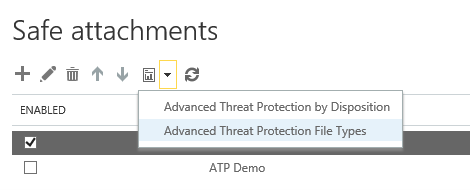

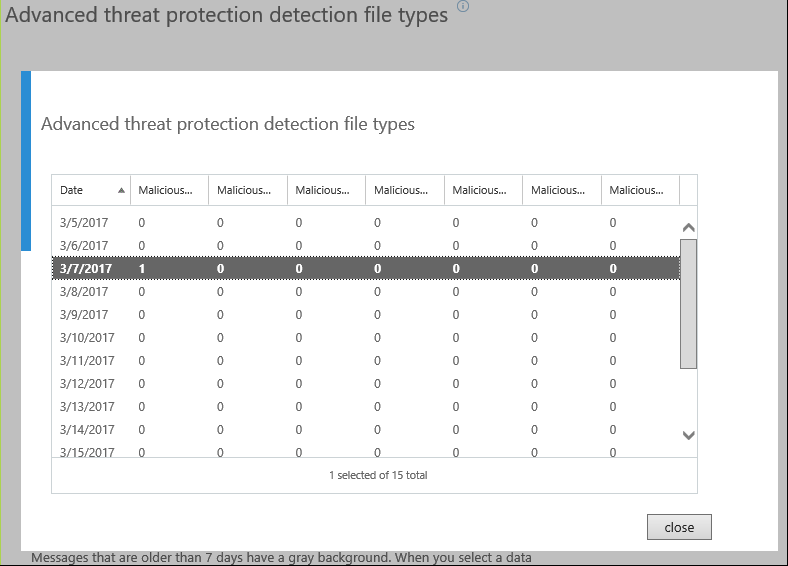

Графические отчеты, представленные в разделе конфигурирования политик Safe Attachments. Они дают хорошее графическое представление и будут полезны для демонстрации результатов работы людям, принимающим решения о покупке, ИТ менеджерам, ИТ директорам, сотрудникам информационной безопасности.

На странице конфигурирования политики нужно нажать на иконку "Отчеты" и выбрать его по "типу действия" или "типу вредоносного файла".

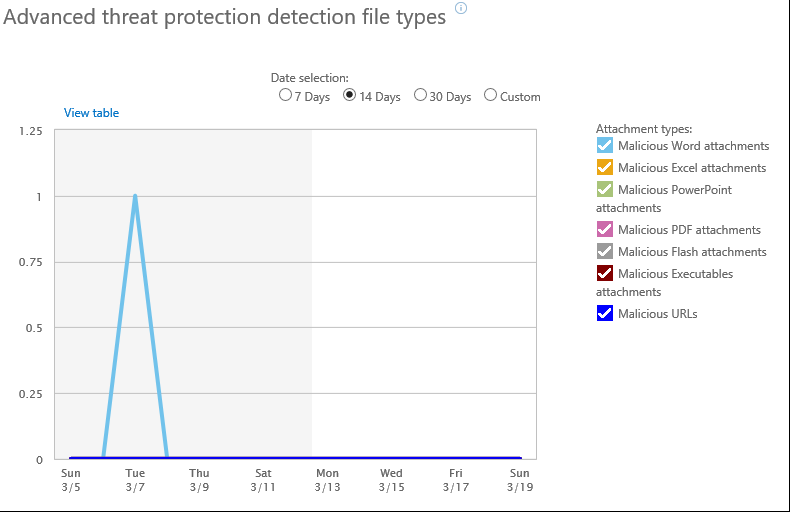

В открывшемся окне остается выбрать временной интервал и задать дополнительные фильтры, чтобы получить график:

При необходимости, можно получить такой отчет в виде таблицы, нажав "View table" в верхнем левом углу графика.

Доступно еще два сугубо технических способа проверки Safe Attachments. Они будут полезны инженерам для диагностирования доставки и самое главное возможной задержки писем.

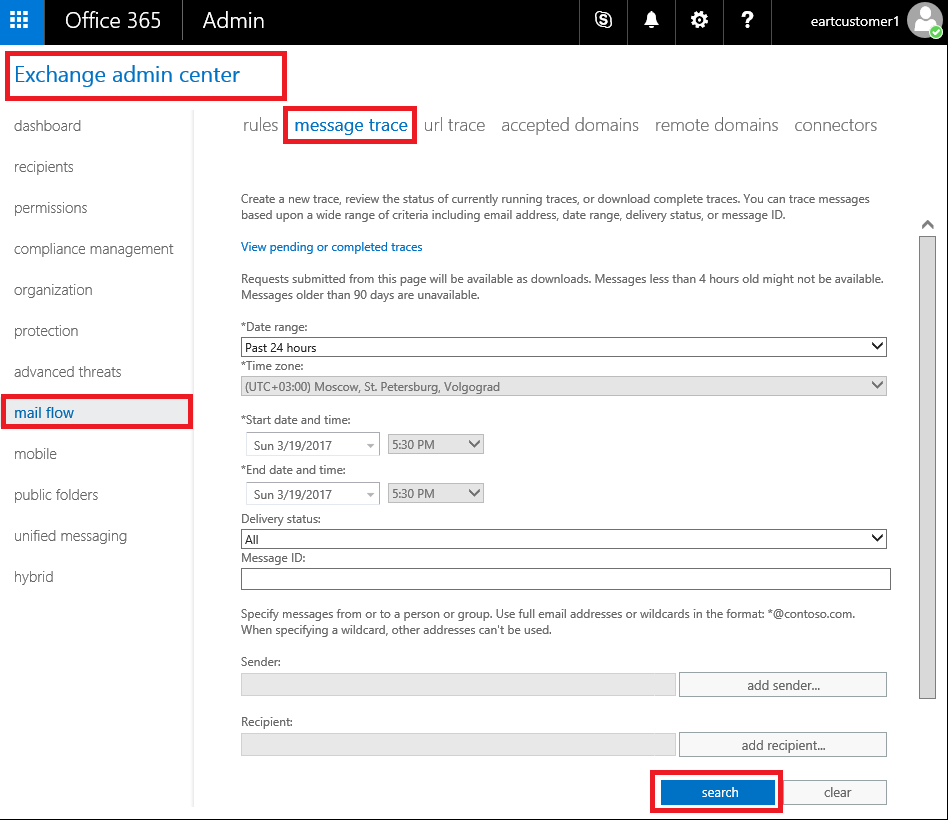

Проверка в Message trace логах.

Нет ничего лучше и информативнее, чем старые добрые Message Trace логи, которые доступны в облачном Exchange Online, наравне с наземным Exchange Server. Для доступа необходимо перейти в Центр Администрирования Office 365, затем в Exchange Admin Center (EAC), в Mail Flow, где и нажать Message Trace.

Нам необходимо указать временной интервал и, если нужно, отправителя и/или получателя. Если нужен отчет с глубиной более 7 дней, то определить получателя или отправителя нужно обязательно. Наконец, нажимаем "Search". Получаем детальную информацию о путешествии письма внутри EOP and ExO.

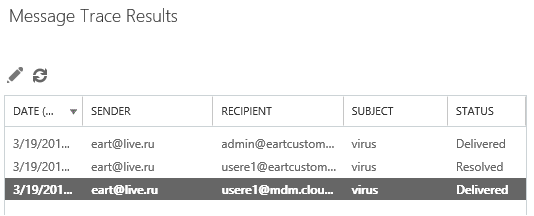

Нас интересует строка со статусом Delivered, нажимаем дважды на ней.

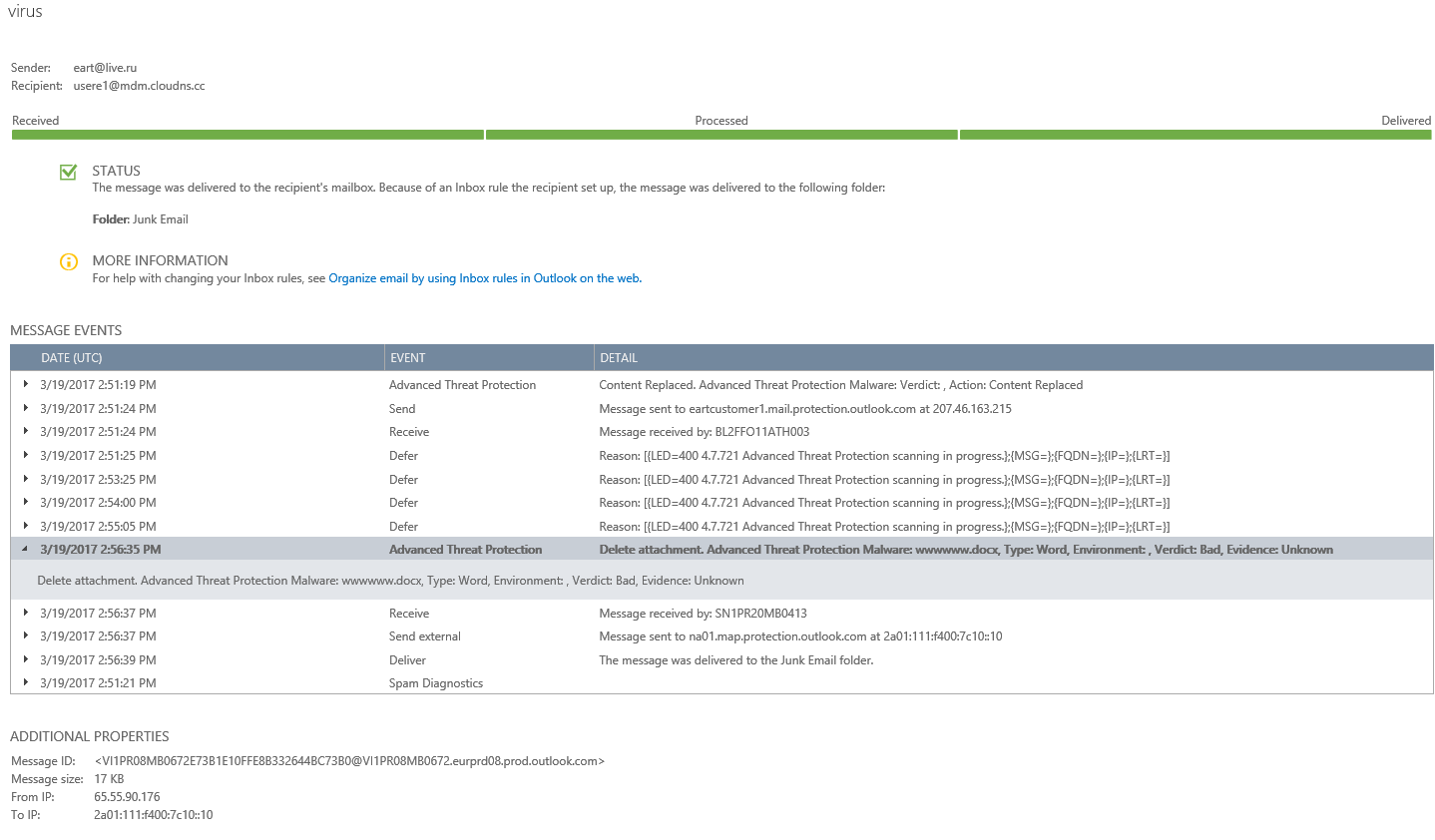

В открывшемся окне, мы получаем любопытный набор событий, которые происходили с письмом. Я отмечу два крайне важных.

Непосредственно Advanced Thread Protection, которое утверждает, что вложение письма удалено, из-за определения его в качестве вируса. Вызывает интерес также повторяющееся событие Defer, о котором регулярно информирует службу транспорта процесс Safe Attachment. Что явно указывает, на его работу.

Данные записи в журнале трассировки сообщений нам явно говорят о работе и действиях службы Safe Attachments.

Третий способ - это Анализ письма по его заголовкам.

Если проводилась проверки Safe Attachment, то появится заголовок X-MS-Exchange-Organization-SafeAttachmentProcessing.

А значение заголовка X-MS-Exchange-Transport-EndToEndLatency, указывющего на общее время доставки письма внутри ExO, будет выше, чем у письма, которое не проходило проверку ATP.

Сравните:

X-MS-Exchange-Transport-EndToEndLatency: 00:02:12.9456274 (письмо с вложением и проведенной проверкой)

X-MS-Exchange-Transport-EndToEndLatency: 00:00:04.1022305 (письмо без вложения и проверки)

Можно сказать, что косвенно, большое значение у этого заголовка, говорит о реальной работе модуля Safe Attachments.

Теперь взглянем на возможности за контролем Safe Links.

Существует один полнофункциональный способ контроля - Отчеты URL Trace .

Расположены они рядом с Message Trace. Необходимо перейти в Центр Администрирования Office 365, затем в Exchange Admin Center (EAC), затем в Mail Flow и там выбрать URL Trace.

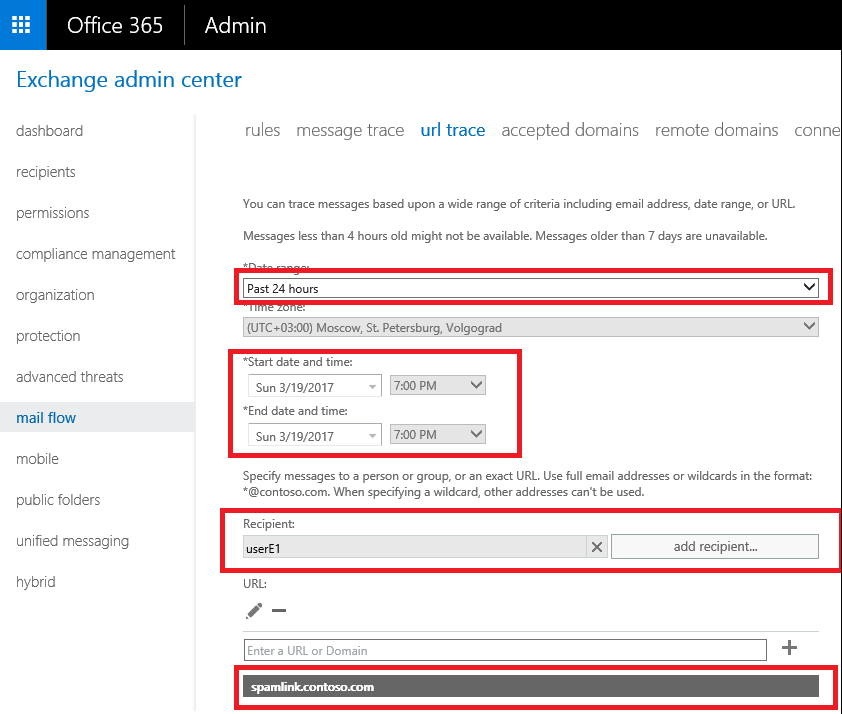

Есть возможность увидеть полный или отфильтрованный список событий. В данном примере я хочу узнать переходил ли пользователь userE1 по ссылке spamlink.contoso.com за последние 24 часа.

В итоге я получил очень точный список срабатываний.

Отмечу, что данный отчет показывает не процесс замены ссылок, а именно процесс фиксации клика и результата теста на вредоносность. Очевидно, чтобы определить работает Safe Links или нет, достаточно посмотреть на ссылку в полученном письме. Она должна вести на портал и быть вида: https://na01.safelinks.protection.outlook.com/?url=http%3A%2F%2Fwww.spamlink.contoso.com%2F&data=02%7C01%7CuserE1%40mdm.cloudns.cc%7C3b74f6c388004517237d08d46ee28442%7C28c5a7c0f1bd479db8fee22b78bcda16%7C1%7C0%7C636255366561619620&sdata=5vptDfZjVBqwJUHvv4QHgGE9owPETfWfdcBa4HX827E%3D&reserved=0

Первая часть может меняться, зависимости от расположения датацентров, которые приняли письмо: NA, EMEA, APAC и т.д.

Как отключить защиту Safe Attachments/Safe Links , не отключая политику?

Существует множество сценариев, когда может потребоваться отключить защиту Safe Attachment. Например, прием писем Office 365 от сканеров, внутренних бизнес-приложений или от партнеров, с которыми у нас полное доверие.

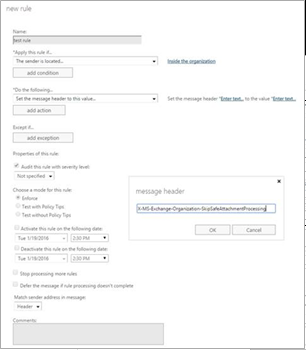

Для этого нужно использовать механизм Exchange Transport Rules (ETRs).

- Зайти на Exchange Admin Center.

- Выбрать mail flow на левой панели

- Выбрать rules на верхней панели

- Нажать иконку «+» чтобы добавить правило

- Из выпадающего менб выбрать create a new rule

- Внизу диалога new rule выберите More Options… чтобы получить полный список опций.

- Под Apply this rule if… выберите The sender is located… и затем Inside the organization

- Под Do the following… выберите Modify the message properties… и set message header

- Нажмите на ссылку «Enter text…» чтобы задать заголовки сообщения.

- Чтобы пропустить Safe Attachments введите:

- X-MS-Exchange-Organization-SkipSafeAttachmentProcessing

- Чтобы пропустить Safe Links введите:

- X-MS-Exchange-Organization-SkipSafeLinksProcessing

- Затем кликните Enter text… возле value

- Введите 1 и нажмите ОК.

Тогда, при наличии указанных заголовков система пропустит соответствующую проверку, даже при настроенных политиках.

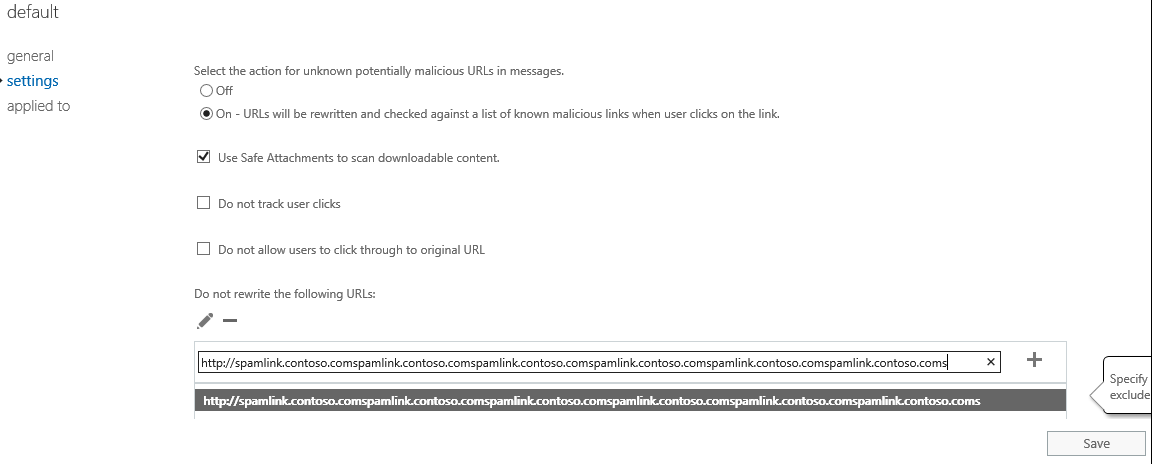

Стоит упомянуть о встроенном в политику Safe Links фильтре, для исключения из проверки Safe Link.

В настройках политики можно явно задать исключения ссылок, которые не нужно проверять, например, какие-то внутренние бизнес-порталы. Я покажу это на скрине.

Но есть одно ограничение, web-интерфейс не позволяет добавить ссылку длиной более 128 символов. Очевидно, что в подавляющем большинстве этого более чем достаточно, а если нет - используйте указанные выше ETRs.

Динамическая доставка.

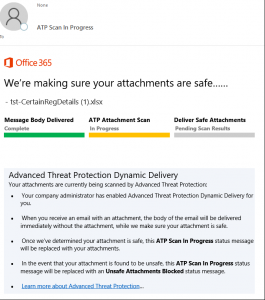

Обратная сторона медали работы Safe Attachments - необходимость потратить время на проверку вложений. Один из самых частых запросов в службу поддержки была просьба уменьшить данное время. Ведь пока вложение не прошло проверку в песочнице, письмо не доставлялось в ящик. Мы постоянно работаем над уменьшением времени проверки. Чтобы нивелировать данную проблемы, мы предложили новый тип доставки писем, при проверке Safe Attachment - Динамическая доставка.

Теперь письмо, в котором есть вложение, доставляется сразу же в почтовый ящик получателя. Но вместо вложения, получатель видит отчет о том, что реальное вложение сейчас проходит проверку. Как только она будет завершена, отчет в этом письме будет заменен на реальное вложение. Теперь пользователь получает возможность прочитать тело письма сразу и просто дождаться проверки.

Важно! Данная функция работает только с почтовыми ящиками, расположенными в Exchange Online. Если ящики расположены на земле, то для таких писем будет работать механизм "Замены".

Демонстрация функционала ATP .

В завершении статьи, как и обещал, я обсужу вопрос демонстрации ATP.

Если речь идет о классическом EOP, то чтобы продемонстрировать работу любой почтовой антивирусной системы, нужно создать специальный EICAR.txt файл и отправить его в Office 365. Вы сразу же увидите активные действия по блокировке вложения в данном письме. Как это делать для EOP сказано в статье Configure anti-malware policies

Чтобы показать работу Safe Link компания Microsoft подготовила две ссылки, на которые Safe Links всегда будет реагировать. Все что нужно для демонстрации, это вставить в тело письма ссылку https://www.spamlink.contoso.com/ и/или https://contoso.com/maliciousfile.pdf.

Детальные шаги указаны в статьях Set up a safe links policy in ATP и Advanced Threat Protection for your Office 365 dev/test environment

Именно эти ссылки я использовал в своем тестовом тенанте, чтобы подготовить screenshot-ы с отчетами и положительном срабатывании.

Для демонстрации Safe Attachments необходимо ни что иное, как вирус, который еще не известен ни одному антивирусному движку. Очевидно, это не простая задача. Я не слышал о каких-то публичных инструментах для демонстрации Safe Attachment.

Если вы являетесь Золотым, Серебряным или MAPS партнером, то можете прийти в службу RUPTS, написав письмо на адрес rupts@microsoft.com с указанием заказчика, которому планируете продать данный сервис, и мы обсудим с вами, как сможем помочь.

Друзья, очень надеюсь, что прочтение данной статьи оказалась для вас не пустой тратой времени и нашли для себя что-то полезное.

Пишите свои комментарии и задавайте вопросы. Ну а если вы партнер, то приходите к нам в rupts и я помогу вам разобраться с ATP в рамках 1:1 обращений.

Всем удачи!